# Misc— 加密的流量

# 签到题

签到题就不再多说了,拿网站转换一下就行:

# 加密的流量

毫无疑问,一点思路都没有,我原本以为这次还有图片 MISC,可惜是一题也没,刚好这个流量分析题那是一点思路都没,基本上签到题做完就溜了

我不打扰了哈我走了哈

-

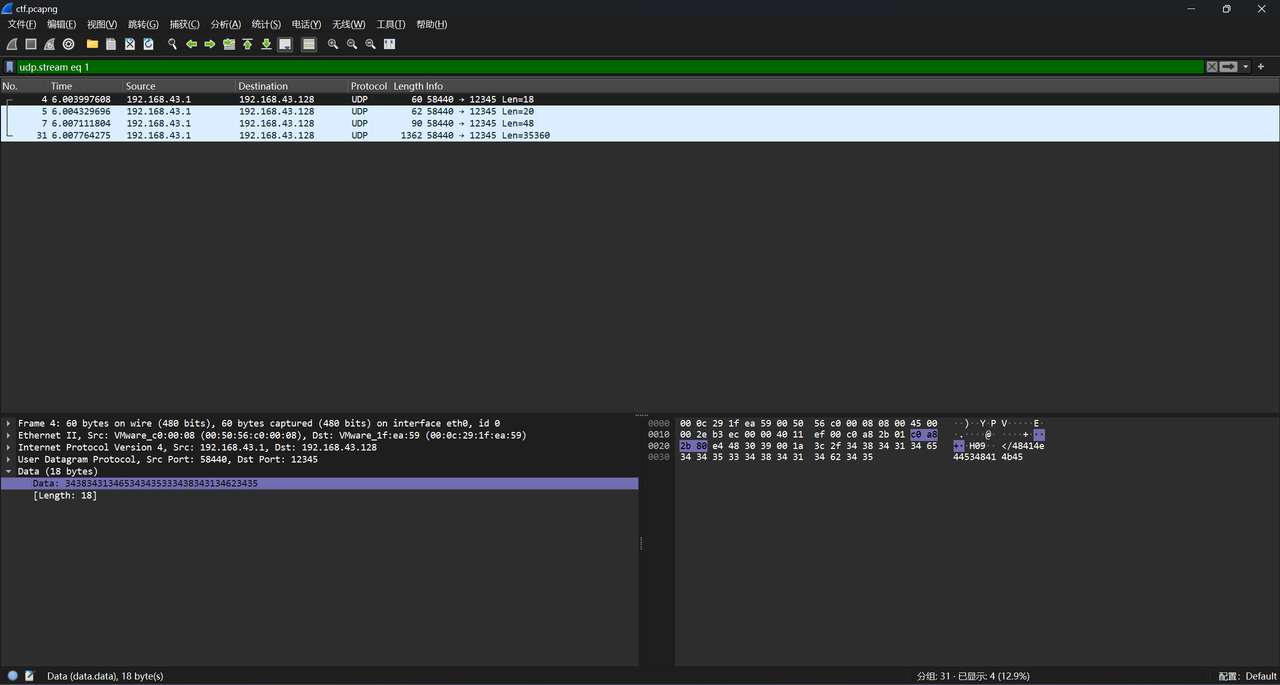

Wireshark 打开之后可以看到少量的数据包。

udp.stream eq过滤一下,可以筛选出较少的 UDP 包

-

接下来用到一个本人用不习惯的工具(还得沉淀)

CyberChef (赛博厨子) https://chef.miaotony.xyz/

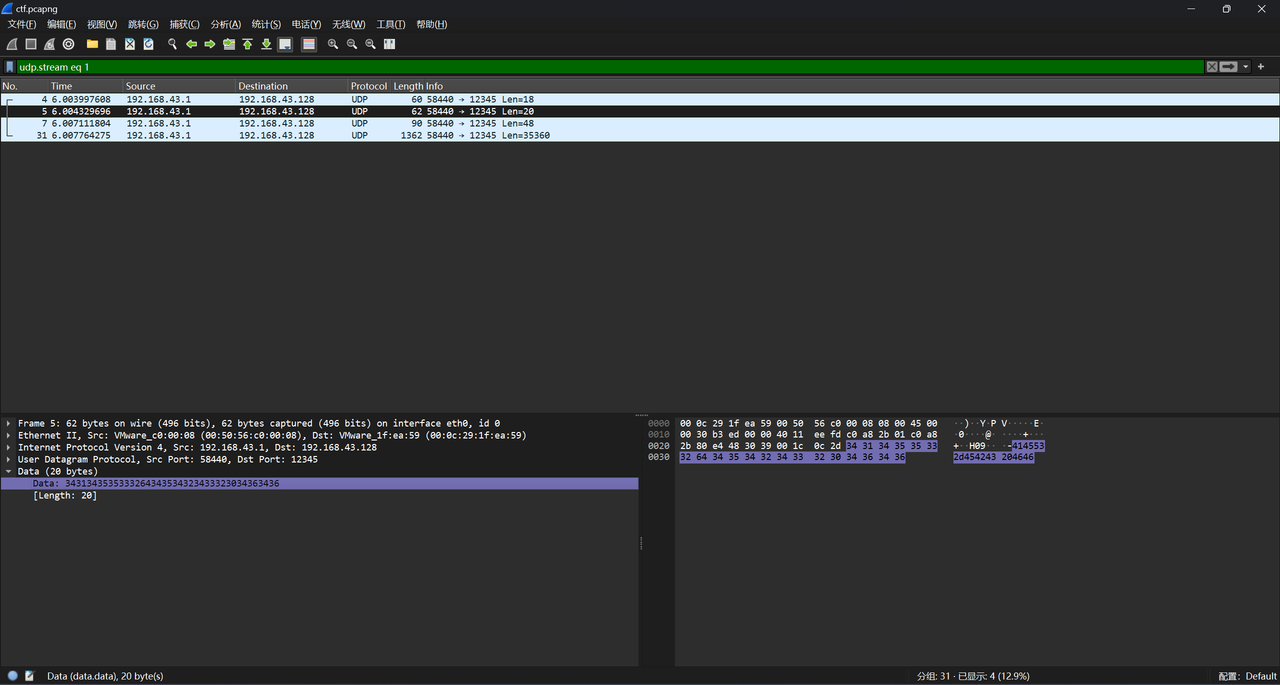

拿到厨子里面烹饪一下,第 4、第 5 包的 Hex 可以拿到提示

这里 “AES-EBC FF” 就是个关键提示了,基本上确定方向了

目前可以拿到的信息:

HANDSHAKEAES-EBC FF -

目前可以确定的是本题是 AES-ECB 解密,以及在某个环节需要

FF出场。接下来就不好做了,只能先尝试剩下的包了。还剩下第 7 包和第 31 包,发现里面 Data 也是有 Hex 数据的

第 7 包:

ada796133d9a31fa60df7a80fd81eaf6114e62d593b31a3d9eb9061c446a505698608c1e8a0e002b55272a33268c3752第 31 包:

ada796133d9a31fa60df7a80fd81eaf6a8642abc3e1b87b97d5914deaf34a5990de3339105f40d4bca0dc7c82893c8f470d2ce54ec5386a6e7dda6adbe92c7fdbb0f328790f6a2f098084892b2f2554fc6e632da9e00f4791118444dc7f58666f1a568ed25a8a4ef039bc2d92432e514f1a568ed25a8a4ef039bc2d92432e514f1...可以发现前 32 个字符是一样的,我们可以拿到厨子里面去烹饪了(好耶!)

ada796133d9a31fa60df7a80fd81eaf6 -

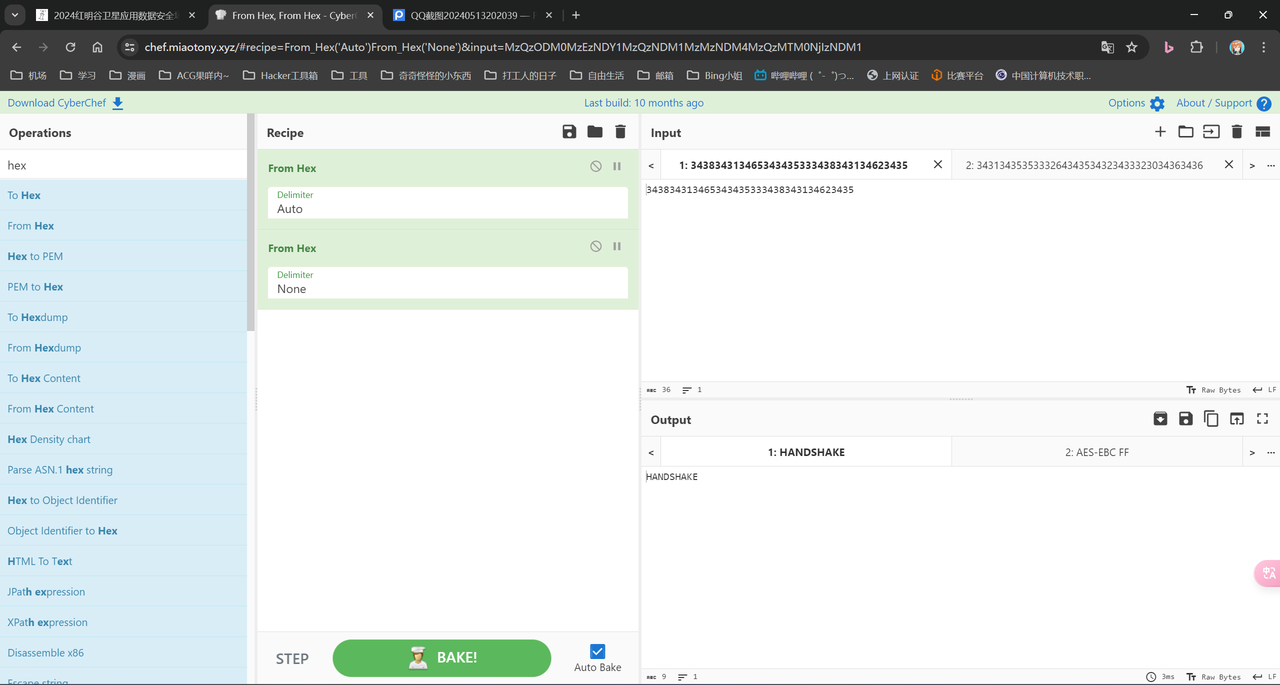

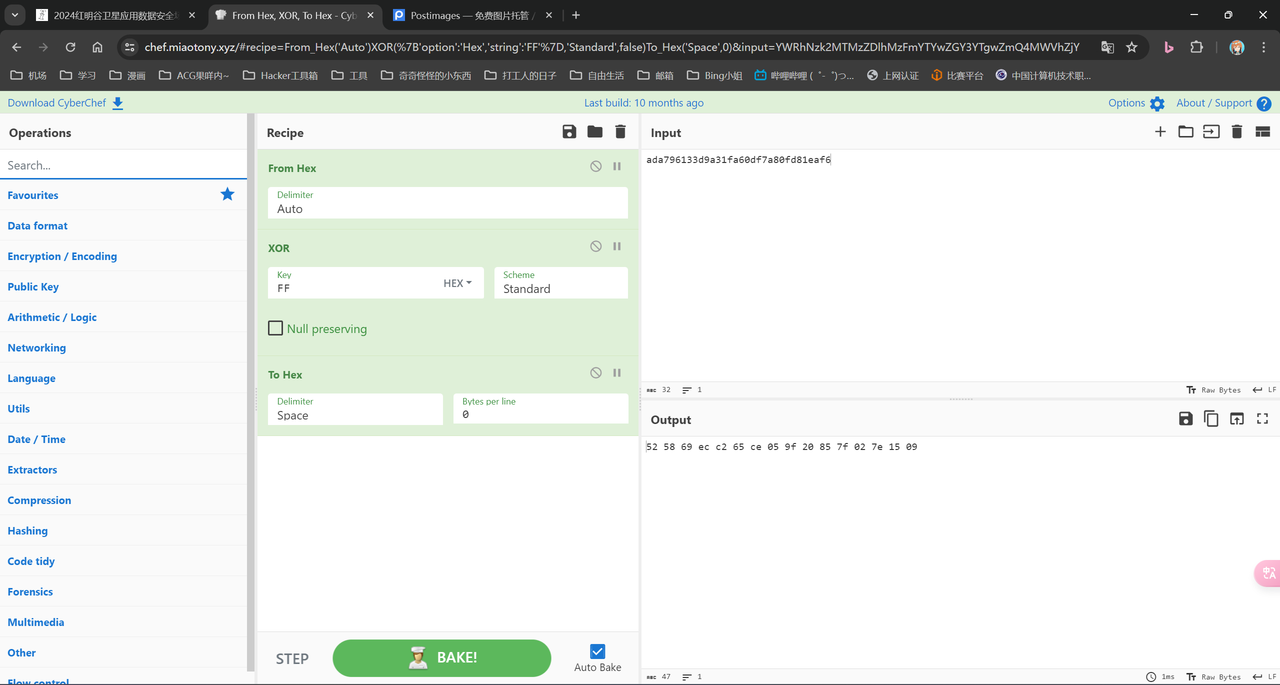

这时候加上之前的

FF可以去厨子里面尝试一下异或,拿到的东西基本上可以猜测是 KeyKey:

52 58 69 ec c2 65 ce 05 9f 20 85 7f 02 7e 15 09 -

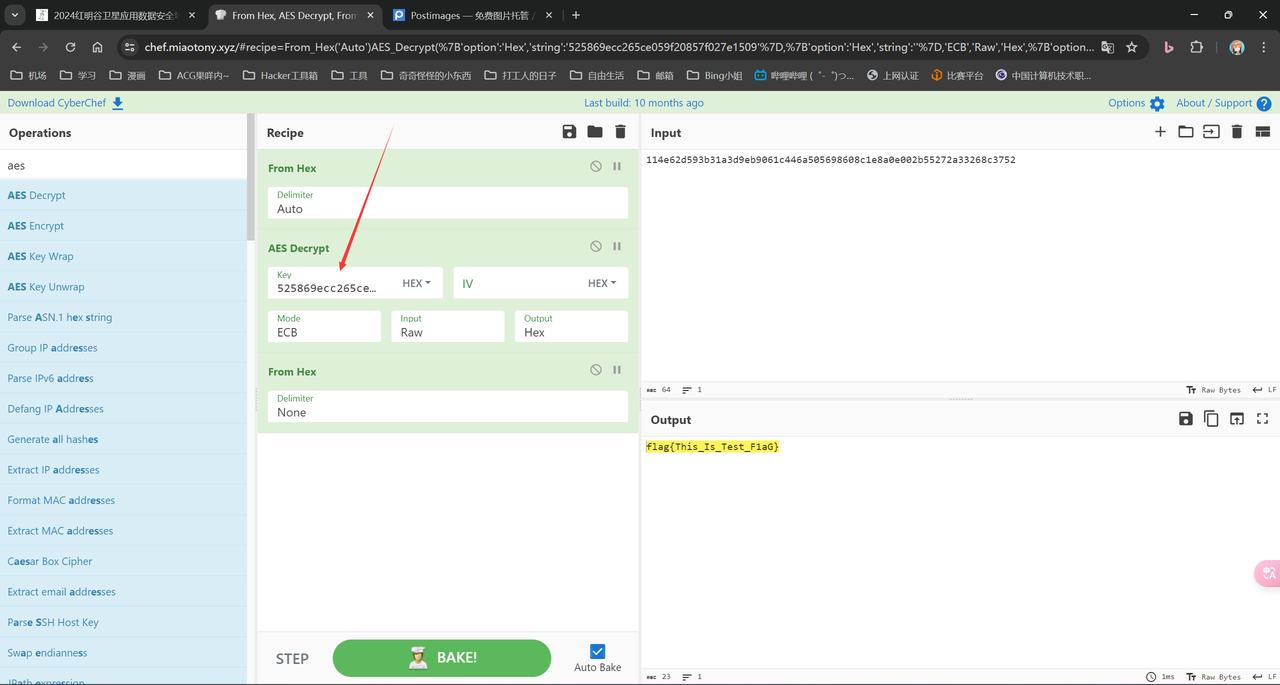

删掉第 7 个数据包中前 32 个字符:

114e62d593b31a3d9eb9061c446a505698608c1e8a0e002b55272a33268c3752解密该数据,是一个测试的 flag:

flag{This_Is_Test_F1aG}

![QQ-20240513205534.png]()

值得注意的是,这里的 Key 输入最好是将空格删除 -

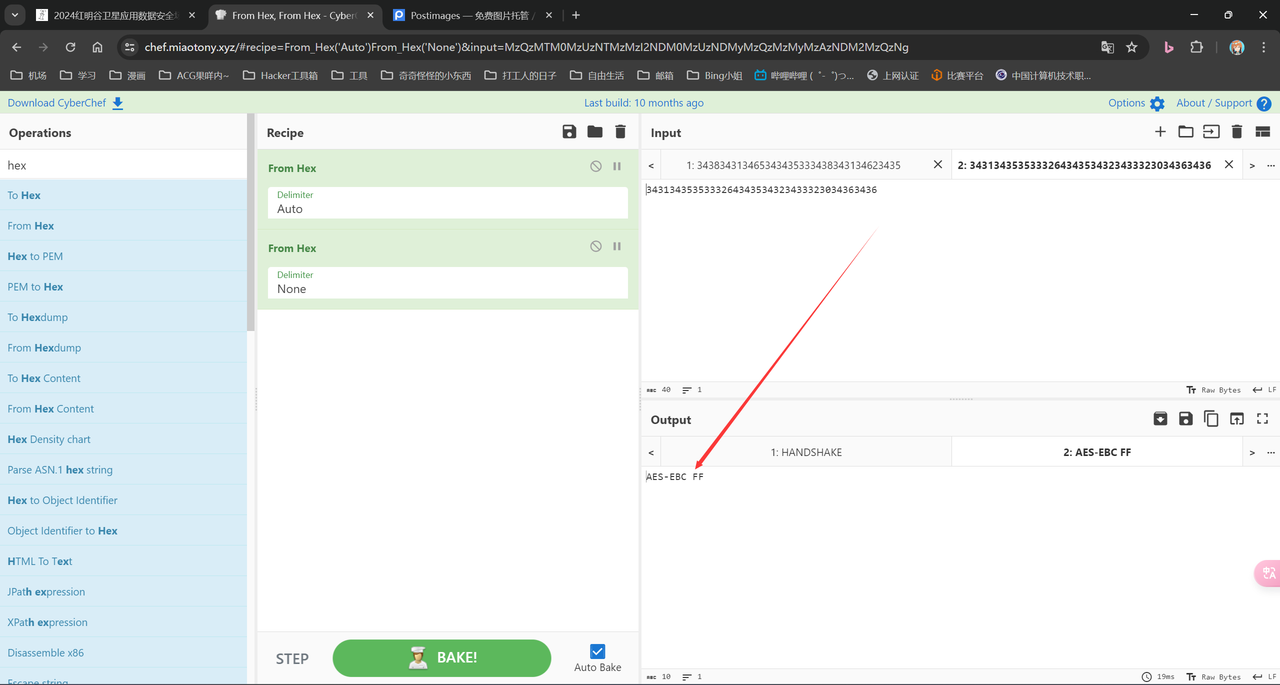

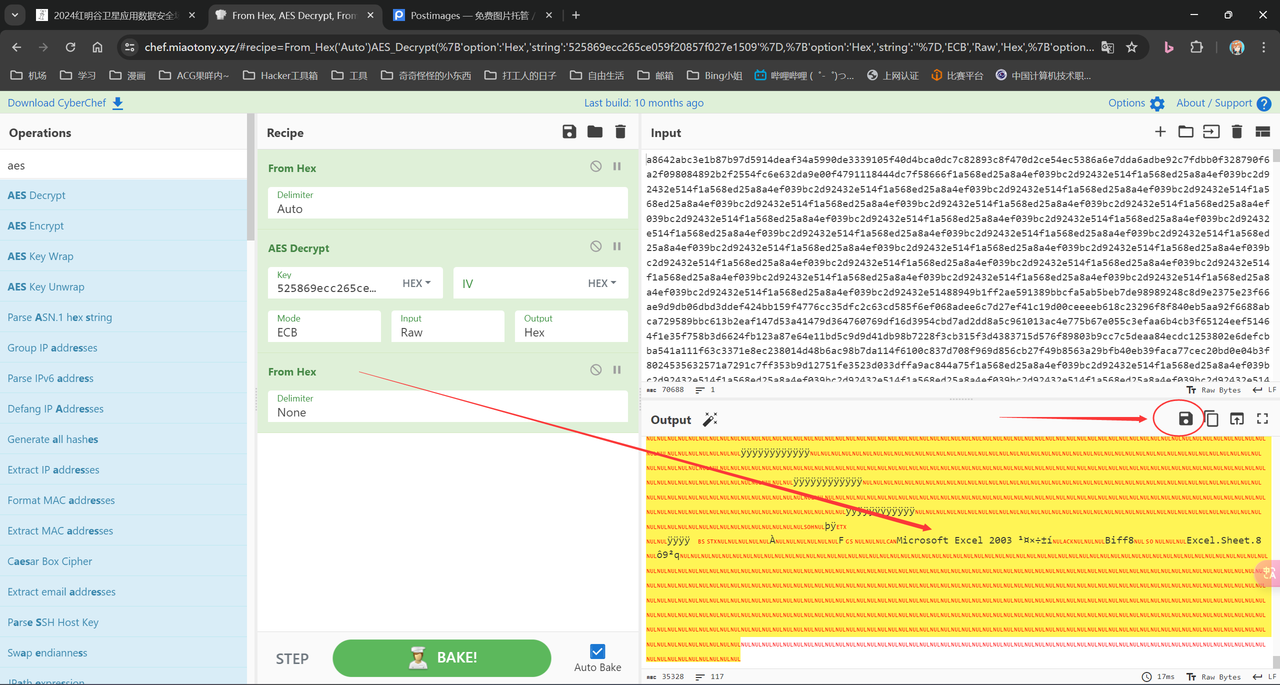

然后就是拿第 31 包的那一度巨长无比的值去解,同样,要删掉第 31 个数据包 Data 字段的前 32 个字符。

这里结果反倒最底部,可以看到是一个 “Microsoft Excel 2003” 字样,可以确定里面有一个 Excel 文件,可以直接用厨子导出。

![QQ-20240513210013.png]()

-

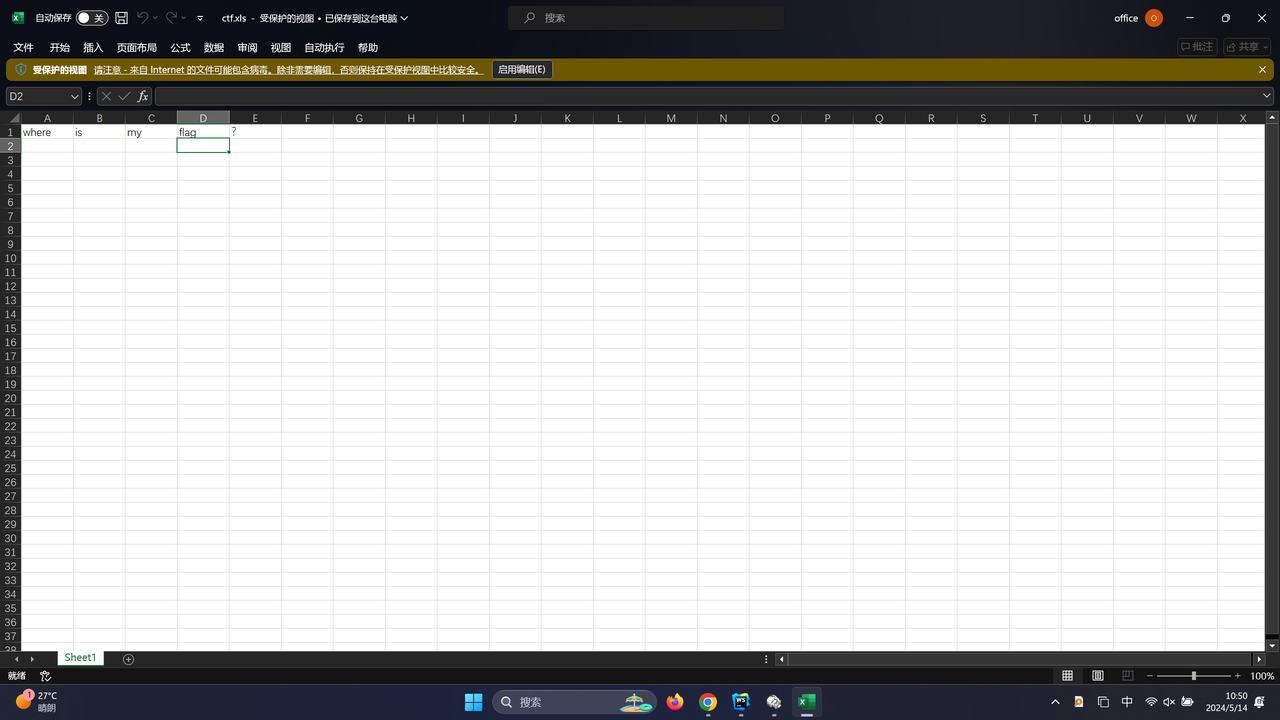

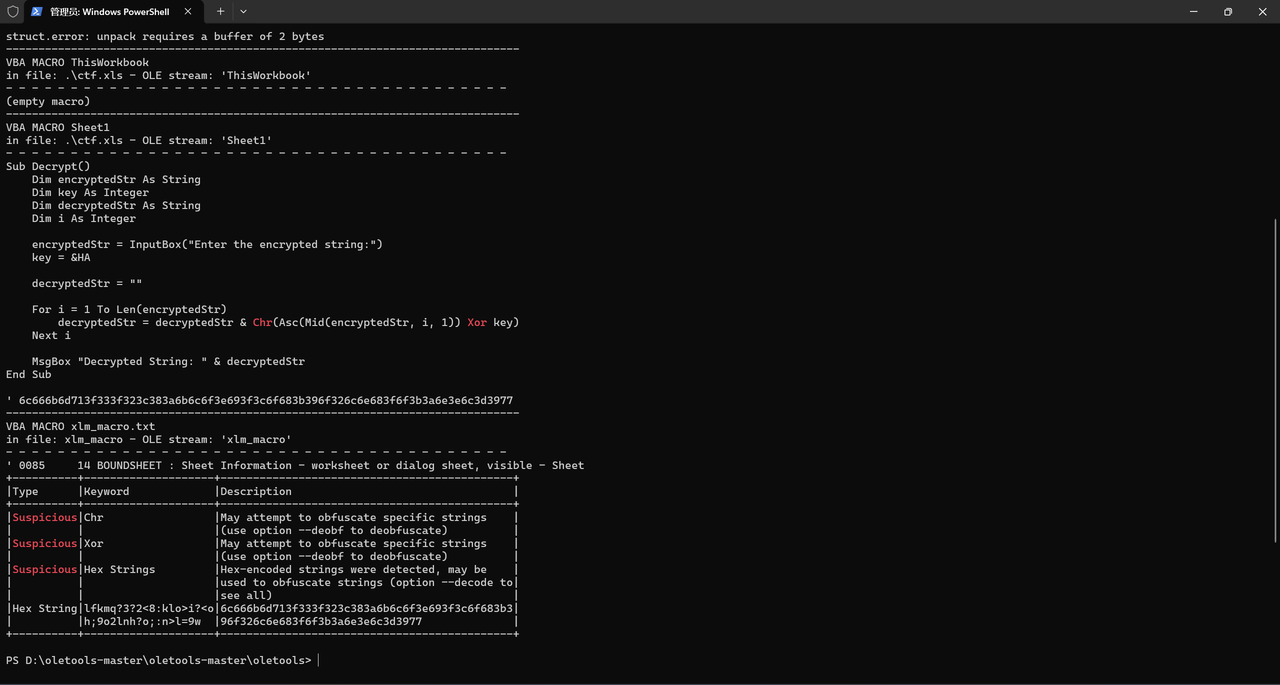

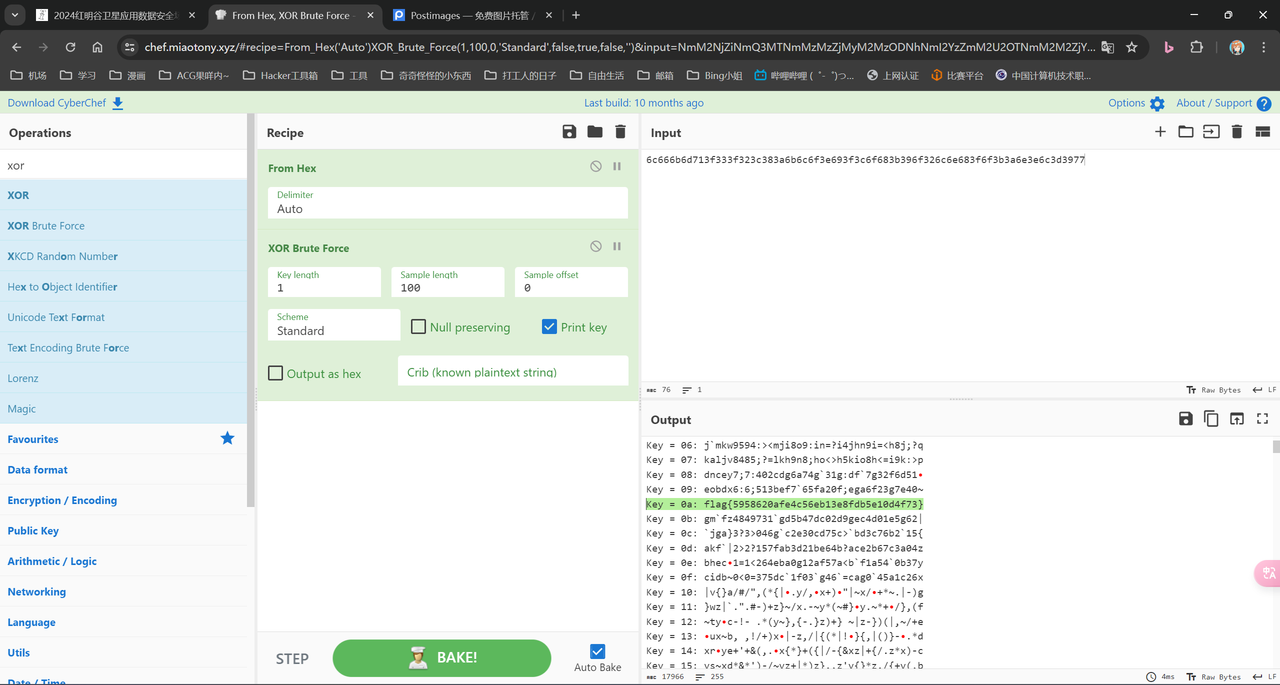

这里就是看如何分析文档的宏代码了,这里是用到一个工具来实现 ————

oletools

https://github.com/decalage2/oletools 来提取pip3 install oletoolsolevba ctf.xls这里注意一定要按照步骤来,只下载 GitHub 的压缩包并没有成功的安装,可能会出现命令实现不了的情况。

![QQ-20240513210654.png]()

可以拿到6c666b6d713f333f323c383a6b6c6f3e693f3c6f683b396f326c6e683f6f3b3a6e3e6c3d3977