# MISC

# Quarantine

本人 MISC 的第一道取证分析题目,理所当然的没搞出来,嘻嘻🤭

题目描述: shenghuo2 发来的文件被隔离了,也许通过一些取证技术可以在提取到的数据文件中发现什么信息.......

hint:Do you know Windows defender?

结合题目描述和题目名称,关键词搜索很容易定位到 Windows defender 的隔离文件

例如:https://blog.fox-it.com/2023/12/14/reverse-reveal-recover-windows-defender-quarantine-forensics/

找到⼀个 https://remnux.org/, 似乎能恢复⼤多数杀毒软件隔离区的⽂件。

使用了 RC4 加密且 key 为硬编码,参考: https://github.com/brad-sp/cuckoo-modified/commit/61087cae2e40c8b26f94162c652b4bc48256264b#diff-a171a256ae06a65170deb04a3ba4c27d5a3bbb5ee767f66465742abe902b5104R185

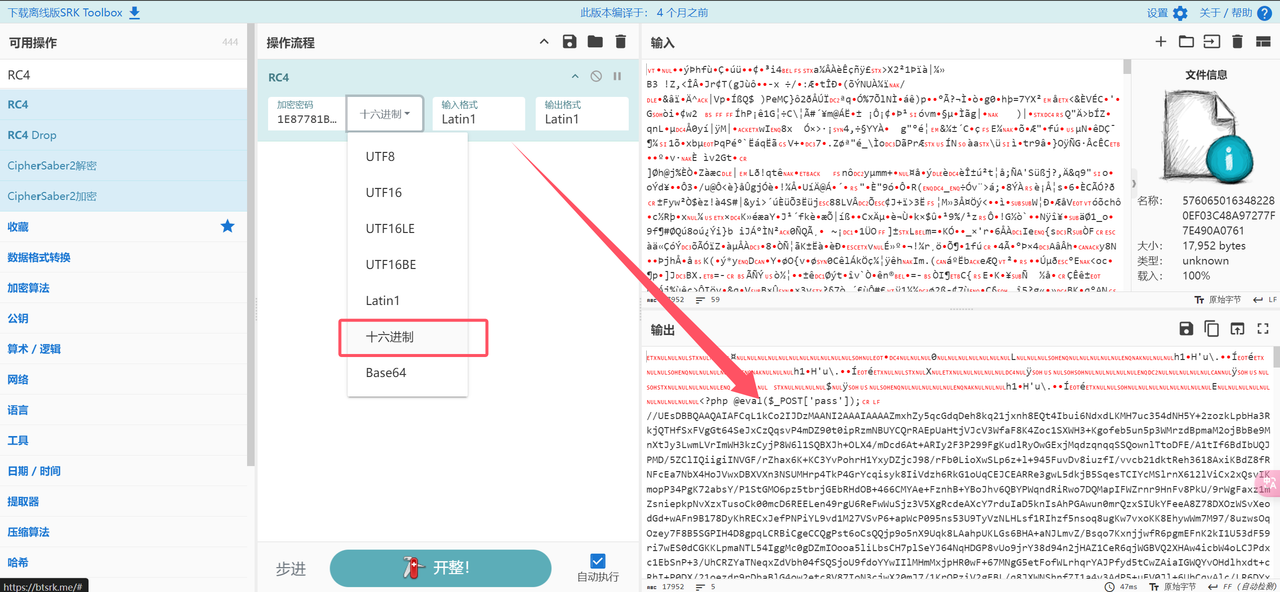

参考文档找到 key ,用 key 去厨子里面 RC4 解密,注意这里厨子里 key 需要使用 十六进制 ,然后需要将 0x 格式去除,可以编写一个脚本跑一下。

hex_values = [0x1E, 0x87, ...]

hex_string = ''.join(f'{x:02X}' for x in hex_values)

print(hex_string)

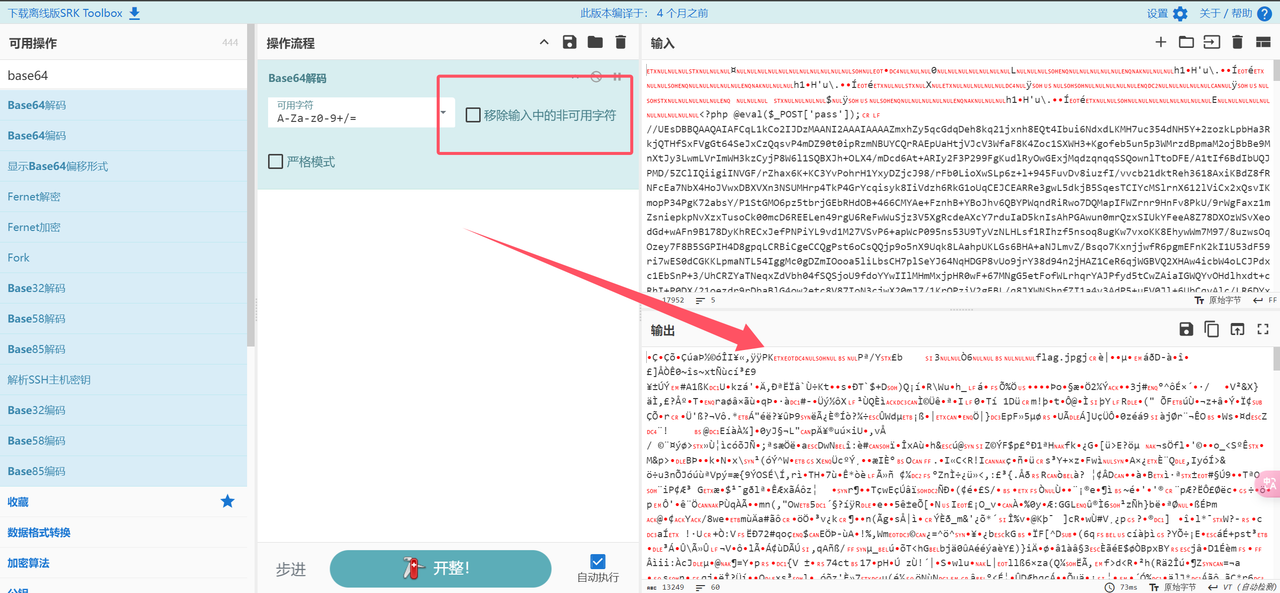

然后就是 base64 解码。但是这里需要注意的是厨子里面要把 移除输入中的非可用字符 这个选项关了,可以看到 PK 头出来了

然后就是提取并保存为 ZIP 文件,不过这里需要注意的是,如果删除不好,可能删多了前后,那就先保存出去,010Editor 打开,修改十六进制(因为本人相较而言还是熟悉 ZIP 的十六进制格式的...)

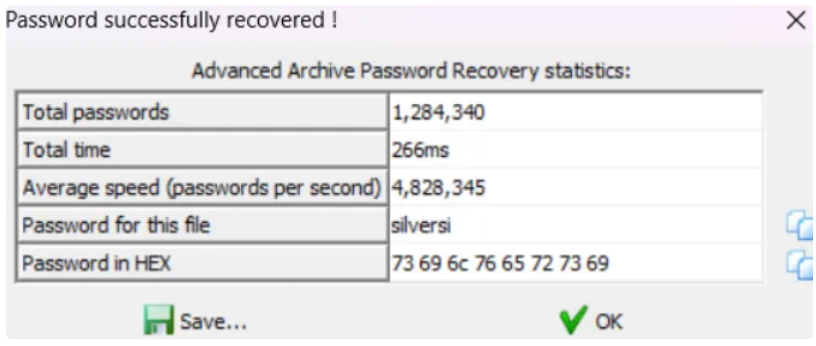

直接爆破⽆果,直接上⼤字典 rockyou.txt,爆出来了。

# 有 WiFi ⼲嘛不⽤呢?

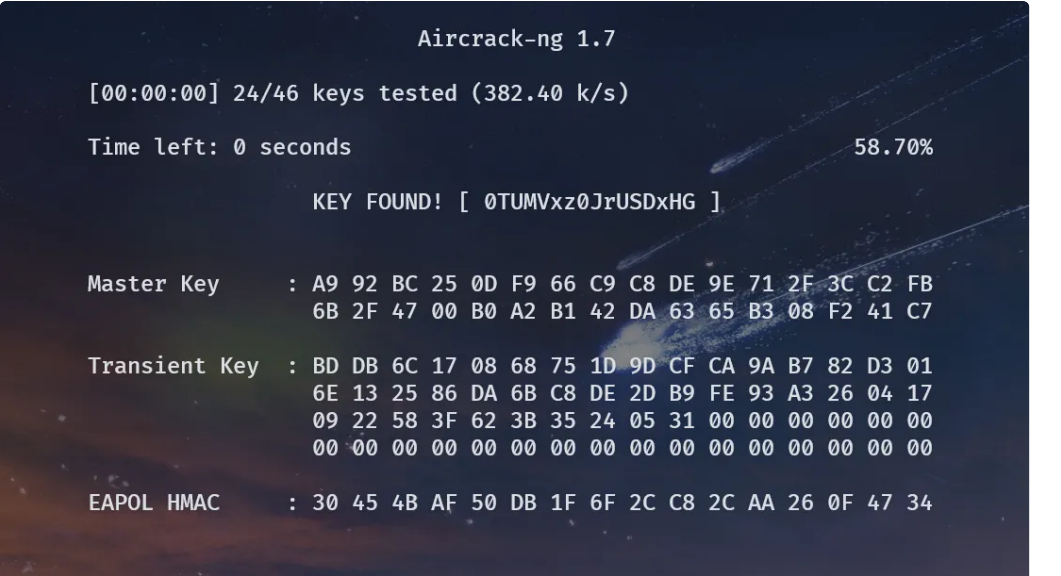

破解 wifi 密码,拿到的⽂件夹 may ⾥⾯是密码字典,⽤ aircrack-ng 直接爆就好了。

可能需要注意的就是字典提取的时候需要去除 []。

# Rasterizing Traffic

前面流量分析看一下,丢到 CTF-NetA 一把梭哈,有 PNG 文件,然后看得出来是光栅,然后能搜到下面脚本:

这里出题人因为看到了网上有曾哥的一把梭脚本,为了锻炼一下选手就直接在生成光栅的时候把图片模式转换成了灰度图,然后直接运用那个工具爆破是会报错,转换图片为 RGB 三通道的导出就能用上面的脚本了,也可以自己写个脚本:

from PIL import Image

import numpy as np

img = np.array(Image.open(r'./download.png').convert('L'))

for i in range(5):

z = np.zeros_like(img)

z[:, i::5] = img[:, i::5]

Image.fromarray(z).show()