# Misc

# ek1ng_want_girlfriend

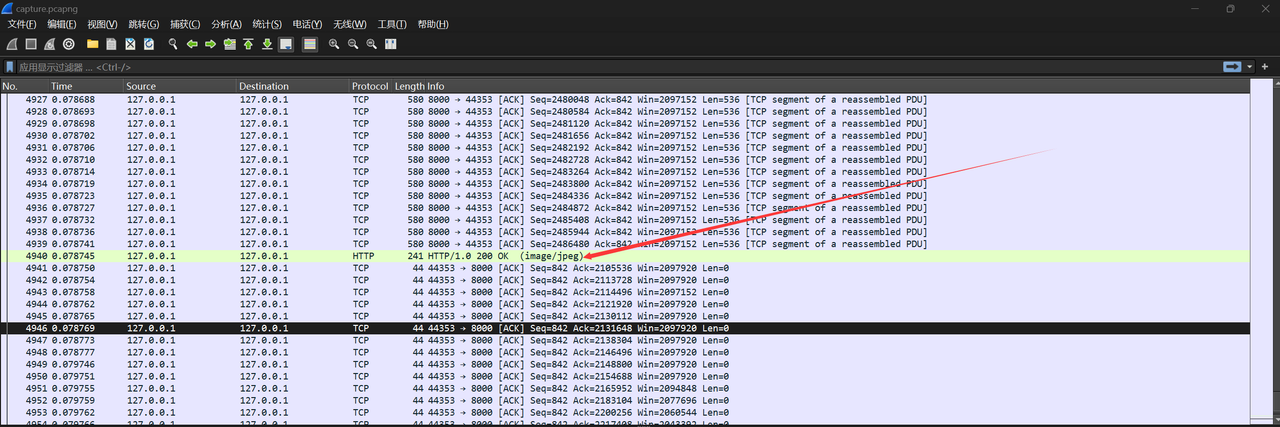

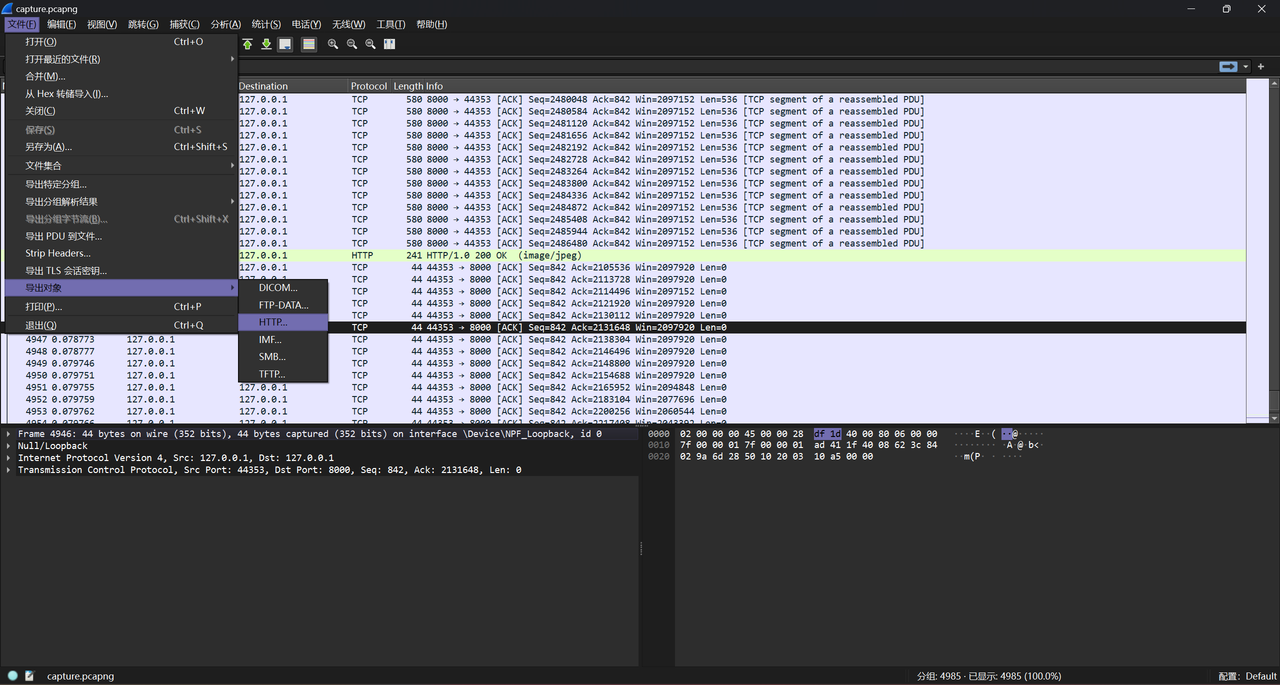

wireshark 打开附件,点击 ⽂件 - 导出对象 - HTTP 即可导出⼀张图⽚,flag 在图⽚上

# ezWord

这一题是俺们滴 Miku 小姐,来了啊~叔叔的本命(可惜没捣鼓出来 0.o

-

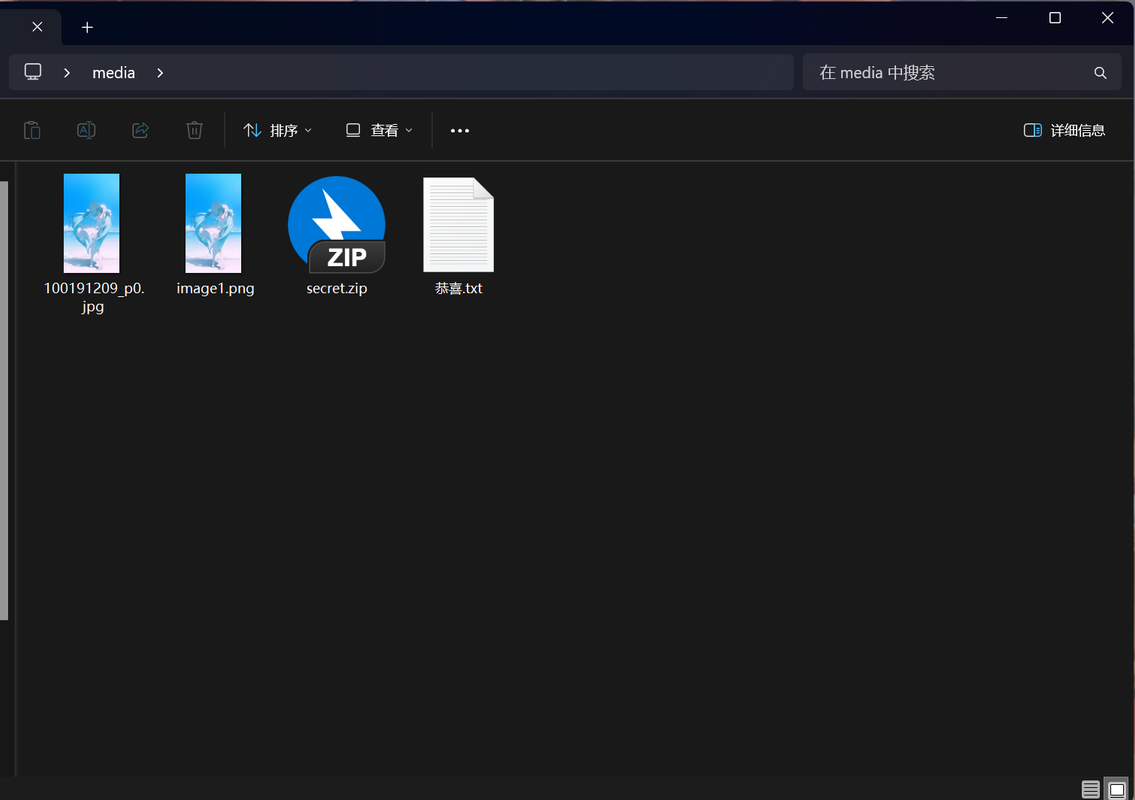

给的两张图片我还以为又是什么隐写,又是 stegsolve 和 010Editor 搞一出毛用都没,后来出题人说是盲注,也算是 Get 新知识了。

-

这里又学到一个新工具 ————BlindWaterMark-master

Windows 下即可 (这里注意要用到 2 张图片,一张原图,一张盲注后的图片):

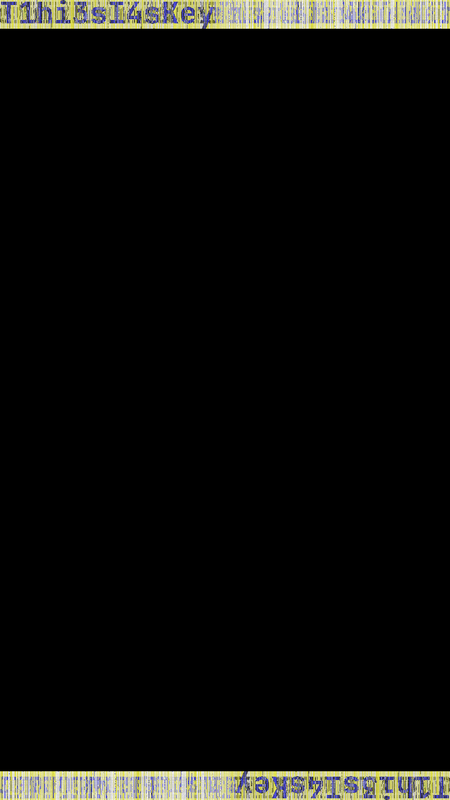

python bwmforpy3.py decode 100191209_p0.jpg image1.png wm_from_hui.png -

这里 wm_from_hui.png 即是注入的图片,拿到压缩包的密码

-

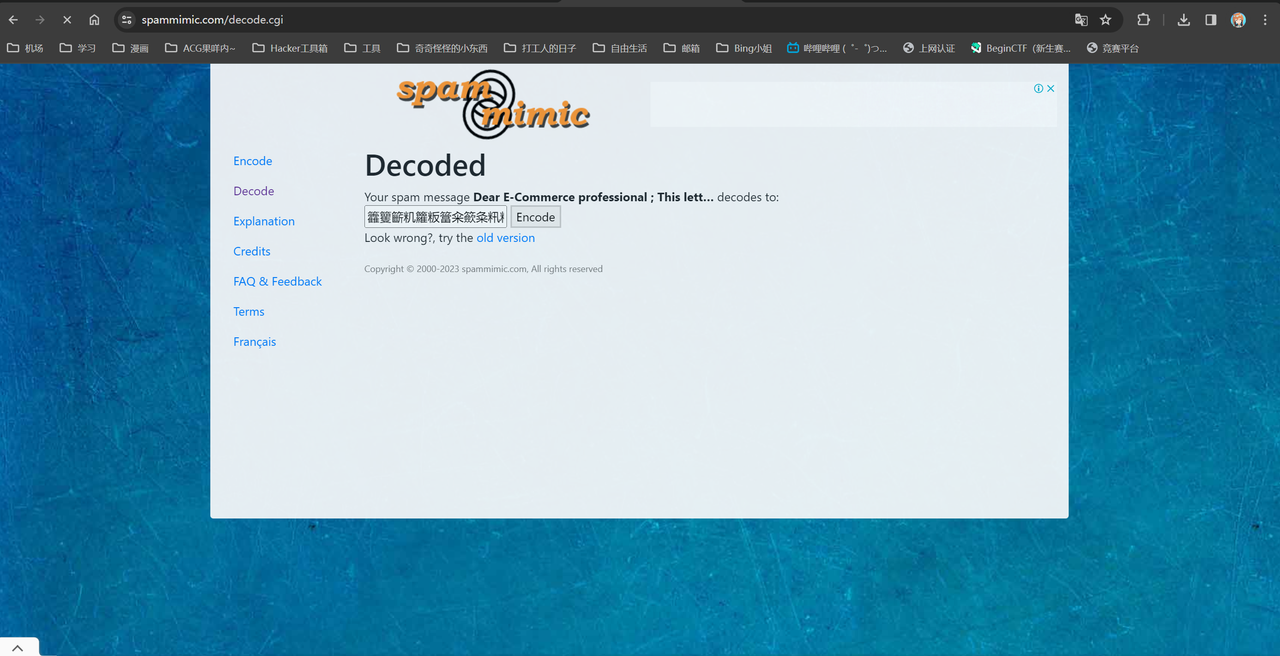

拿 spam mimic decode 那堆英⽂,这里搜索引擎搜一下找到相关的就能明白。

https://www.spammimic.com/decode.shtml

这个就是一个解那串英文的 Web 工具 -

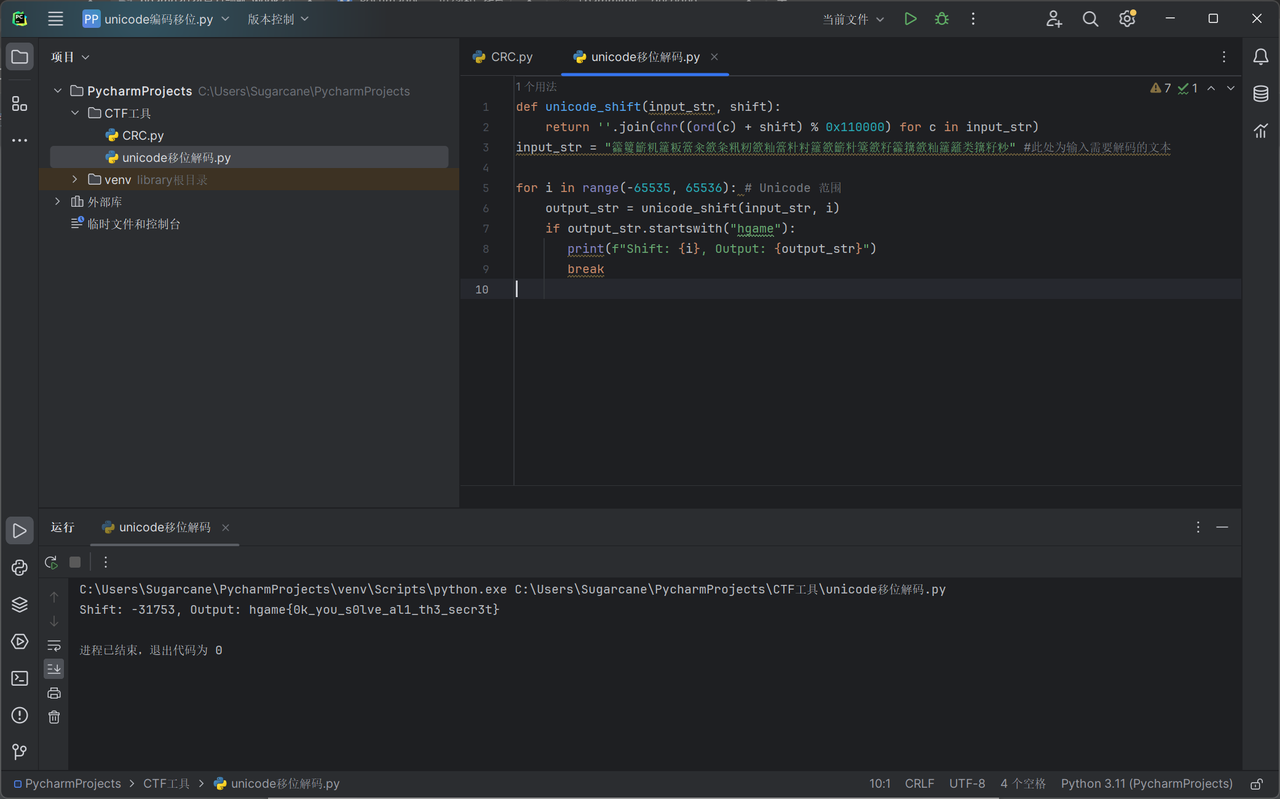

解出来还是一堆奇奇怪怪的东西,这里是真得用 Python 工具了,到这里已经在我目前的能力范围之外了,看出题人给的 wp 怎么解。

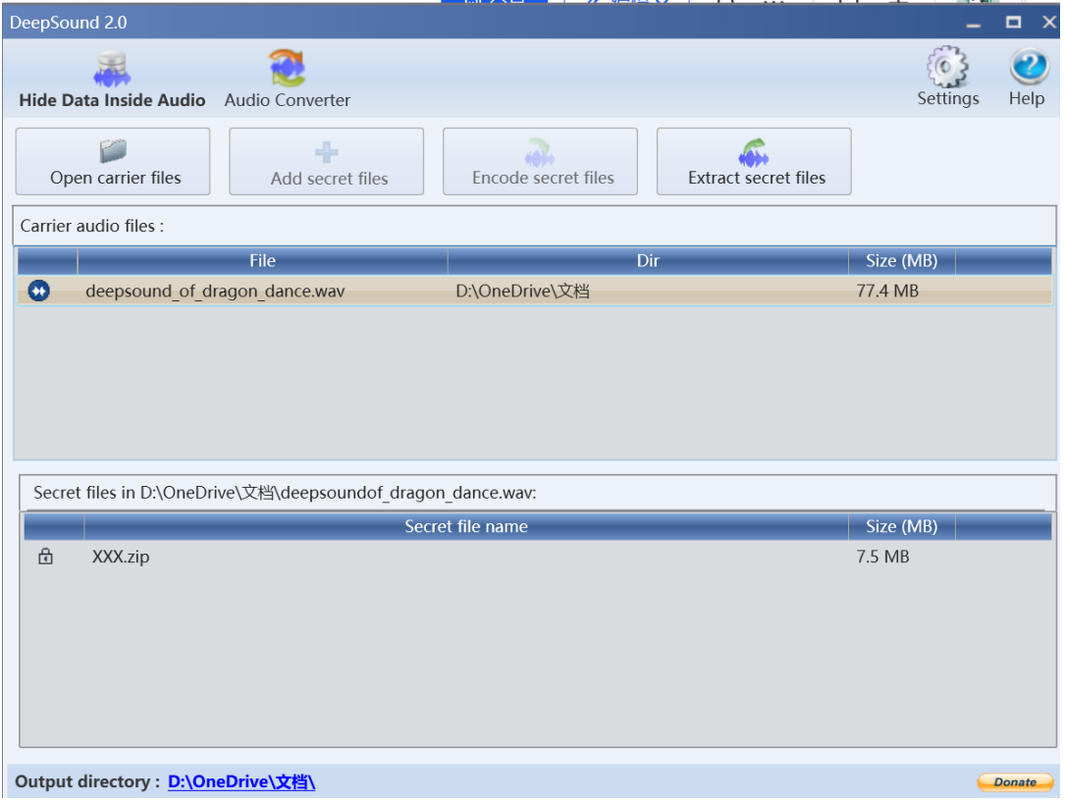

# ⻰之舞

这是下载得到的⾳频 deepsound_of_dragon_dance.wav

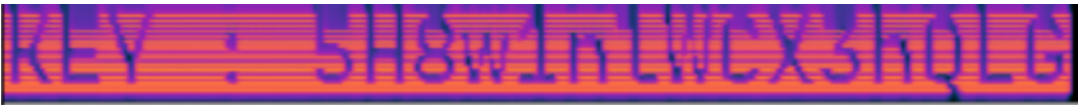

前⼏秒明显有杂⾳,于是拿 audacity 看⼀下频谱图

KEY 为 5H8w1nlWCX3hQLG

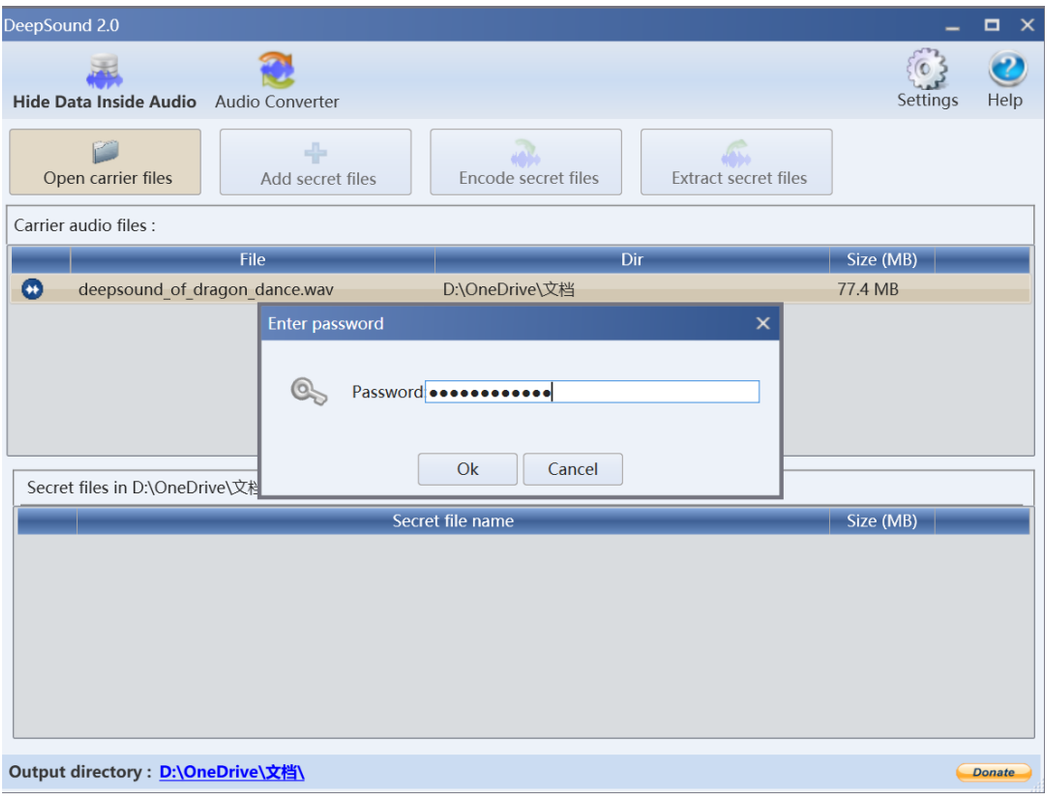

拿 deepsound 提取⽂件 (又是一个新工具)

获得⼀个压缩包

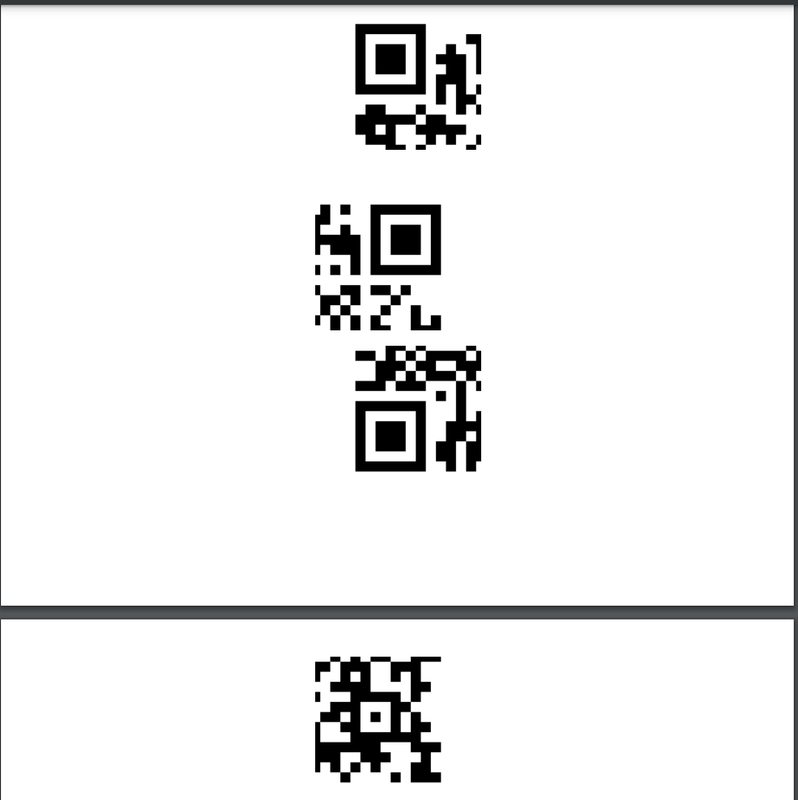

解压获得这张 gif

获得四张⼆维码

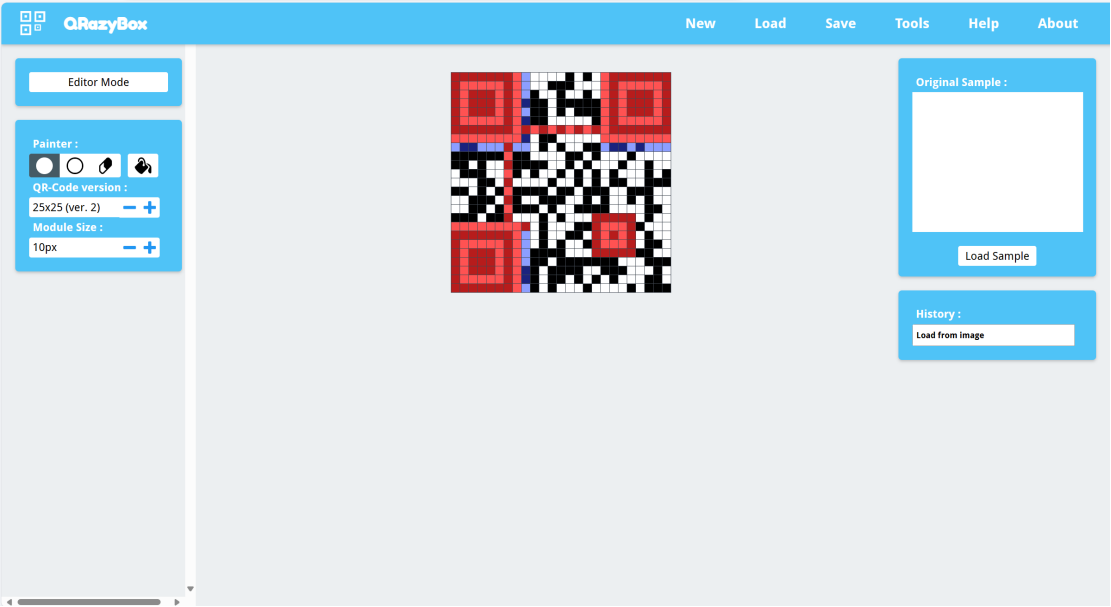

⼿动拼⼀下,能获得⼀张这样的⼆维码

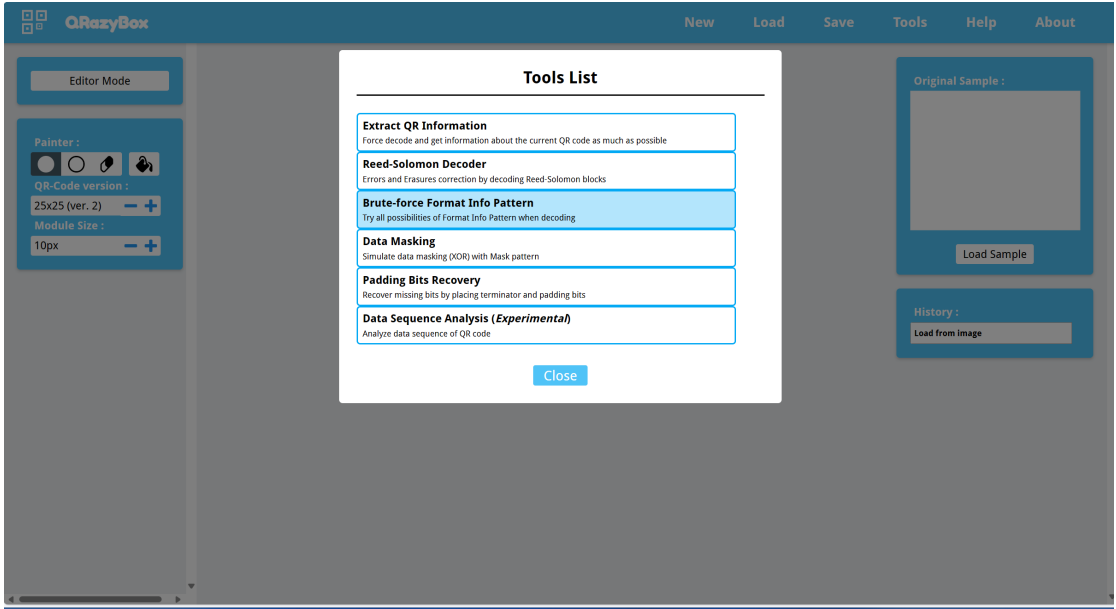

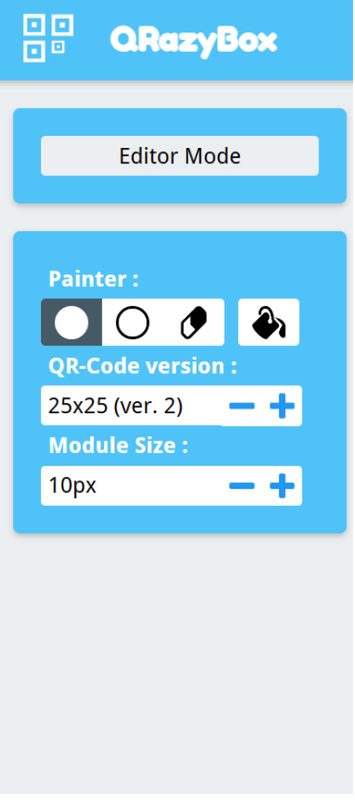

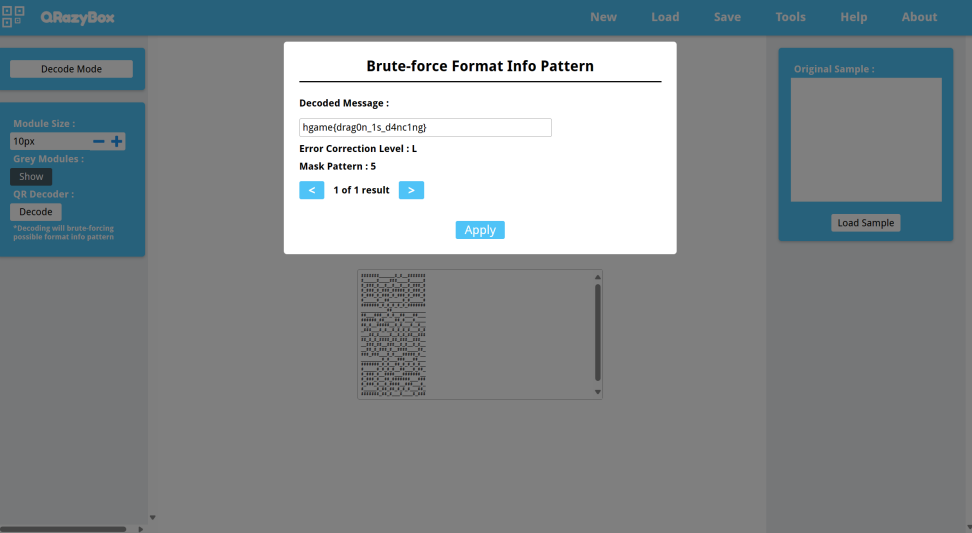

这里的二维码还需要另一个工具 ————qrazybox 修复

点击 Tools

点击选中的部分,然后点 close

点⼀下 Editor Mode 切换到 Decode Mode

点⼀下 decode 按钮,就弹出了 flag

qrazybox 网址:https://merri.cx/qrazybox/